ده آسیبپذیری امنیتی مهم سال ۲۰۱۷ انتخاب شدند

/ 18 آوریل 17

انجمن OWASP فهرستی از ده آسیبپذیری برتر را منتشر کرد که بیشترین شانس را برای ورود به فهرست تهدیدات بحرانی در اختیار دارند. در فهرست پیشنهادی نام دو آسیبپذیری جدید را مشاهده میکنیم که به لحاظ خطرناک بودن موفق شدهاند نامی برای خود در این فهرست رزرو کنند!

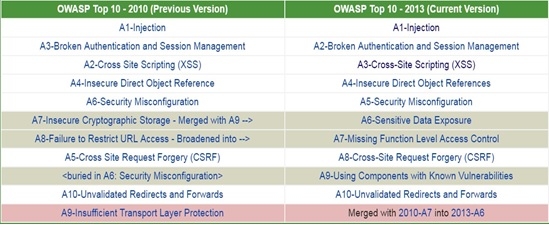

انجمن OWASP اکنون پس از گذشت چهار سال تصمیم گرفته است، فهرست جدیدی در ارتباط با آسیبپذیریها منتشر کند. فهرست قبلی در سال ۲۰۱۳ منتشر شد که بسیاری از آسیبپذیریهای قرار گرفته در آن فهرست هنوز هم جزء خطرناکترینها به شمار میروند.

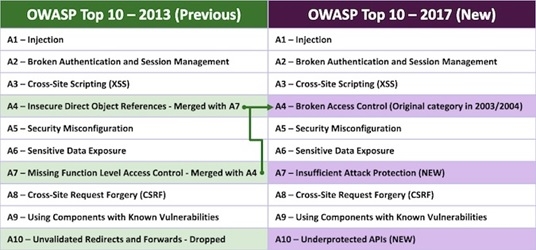

اما در فهرست جدیدی که تا چند وقت دیگر منتشر خواهد شد، شاهد حضور دو آسیبپذیری جدید، تشخیص و ممانعت ناکافی از بروز حمله (insufficient attack detection and prevention) و رابطهای برنامهنویسی محافظت نشده (unprotected APIs) هستیم.

این انجمن در نظر دارد در فهرستی که تا چند وقت دیگر به طور رسمی منتشر خواهد کرد، آسیبپذیری تغییر مسیر غیرمعتبر (unvalidated redirects and forwards) را که اولین بار در سال ۲۰۱۰ در مکان دهم قرار داشت و در سال ۲۰۱۳ نیز در جایگاه دهم فهرست قرار داشت را حذف کرده و به جای آن آسیبپذیری رابطهای برنامهنویسی محافظت نشده را قرار دهد. اما آسیبپذیری تشخیص و ممانعت ناکافی از بروز حمله در جایگاه هفتم این فهرست قرار خواهد گرفت. در نتیجه دو ردیف چهار و هفت با یکدیگر ادغام خواهند شد. آسیبپذیریهای ردیف چهار و هفت در ارتباط با ارجاع مستقیم و غیر ایمن به اشیا (insecure direct object references) و عدم وجود کنترل دسترسی در سطح برنامههای کاربردی هستند که اولین بار در سال ۲۰۰۴ معرفی شدند. انجمن OWASP پس از ادغام این دو ردیف از عبارت کنترل دسترسی ناقص/ شکسته شده برای تعریف آسیبپذیری جدید استفاده خواهد کرد.

این انجمن آسیبپذیری تشخیص و ممانعت ناکافی از بروز حمله را اینگونه توصیف کرده است: «بخش عمدهای از برنامهها و رابطهای برنامهنویسی از هیچگونه سازوکاری برای شناسایی و ممانعت از بروز حملات خودکار و دستی تبعیت نمیکنند. دفاع در برابر این مدل حملات رویکردی است که به مراتب فراتر از یک اعتبارسنجی ورودیها بوده و نیازمند بررسی خودکار، ثبت رخدادها، پاسخگویی و حتی متوقف و بلوکه کردن عملیات میشود. توسعهدهندگان برنامهها باید این توانایی را داشته باشند تا قبل از آنکه حملهای رخ دهد وصله مربوطه را به سرعت منتشر کرده و آنرا عملیاتی کنند.»

اما به نظر میرسد کاربران با فهرستی که از سوی این انجمن منتشر خواهد شد زیاد موافق نیستند، به واسطه آنکه تعدادی از این کاربران اعلام داشتهاند که آسیبپذیری محافظت ناکافی در برابر یک حمله را نمیتوان به عنوان یک آسیبپذیری مهم در این فهرست قرار داد. اگر تعداد زیادی از کاربران این دیدگاه را داشته باشند، در آن صورت انجمن فوق مجبور خواهد شد تغییری در فهرست خود به وجود آورد.

اما تعریف انجمن فوق از رابطهای برنامهنویسی محافظت نشده به این شکل است: «برنامههای پیشرفته امروزی اغلب از ترکیب برنامههای کلاینت و رابطهای برنامهنویسی استفاده میکنند، به طور مثال جاوااسکریپت در مرورگرها و برنامههای همراه که قادر است به یک رابط برنامهنویسی همچون SOAP/XML، REST/JSON، PRC، GWT و…. متصل شود از جمله این موارد است. این رابطهای برنامهنویسی به شکل محافظت نشده مورد استفاده قرار گرفته و در برگیرنده آسیبپذیریهای زیادی هستند.»

کاربران تا تاریخ ۳۰ ژوئن برابر با ۱۱ خردادماه فرصت دارند نظرات خود را در رابطه با فهرست پیشنهادی OWASP از طریق ایمیل به نشانی OWASP-TopTen(at)lists.owasp.org ارسال کنند. قرار است فهرست نهایی در ماه جولای یا آگوست منتشر شود.

منبع: ماهنامه شبکه