چالش های حریم خصوصی و راه حل های امنیتی برای شبکه های 5G

/ 14 می 21با راه اندازی 5G مخابرات در سراسر جهان، سازمان های مختلفی مانند اپراتورهای شبکه تلفن همراه مجازی(VMNO) ، ارائه دهندگان خدمات ارتباطی (CSP) و زیرساخت های شبکه، همگی نقشی اساسی در طراحی، پیاده سازی و نگهداری شبکه های 5G خواهند داشت. برخلاف نسل های قبلی که اپراتورهای تلفن همراه دسترسی و کنترل مستقیم بر اجزای سیستم داشتند، اپراتورهای تلفن همراه 5G کنترل کامل امنیت و حریم خصوصی را از دست می دهند. با توجه به اولویت های مختلف این سازمان ها در حوزه ی امنیت و حفظ حریم خصوصی، همگام سازی سیاست های مختلف و ناسازگار آنها چالشی جدی در شبکه های 5G خواهد بود.

با توجه به این موضوع، بیایید چالش های خاص حریم خصوصی در شبکه های 5G را بررسی کنیم و برخی از راه حل های امنیتی بالقوه را بررسی کنیم. ابتدا به بیان تاریخچه تهدیدات شبکه های تلفن همراه می پردازیم.

- آسیب پذیری های امنیتی گذشته در شبکه های بی سیم

- از همان ابتدا، سیستم های ارتباطی بی سیم مستعد حمله های امنیتی بوده اند.

- در اوایل دهه 1980، شبکه های 1G مشاهده کردند که تلفن های همراه و حتی کانال های بی سیم تحت هدف شبیه سازی و نقاب زدن غیرقانونی قرار گرفتند.

- در اوایل شبکه های 2G، ارسال پیام های Spam و همچنین پخش ناخواسته اطلاعات بازاریابی، امری عادی بود.

- با شبکه های 3G و ظهور ارتباطات مبتنی بر IP، آسیب پذیری های امنیتی که در رایانه های کاربر مشاهده می شد به دامنه بی سیم منتقل شد.

- با شبکه های 4G شاهد تکثیر دستگاه های هوشمند و میلیون ها برنامه third party بوده ایم که منجر به ایجاد فضای تهدید پویا و پیچیده ای شد.

- چالش های حفظ حریم خصوصی در شبکه های 5G

- از دیدگاه کاربر ، حریم خصوصی مربوط به ردیابی مکان ، هویت و سایر داده های شخصی است. در فناوری 4G سیگنال از یک برج

cellular پخش می شود (Broadcast می شود)، به همین جهت این فناوری می تواند منطقه ی گسترده ای را پوشش دهد. شبکه های 5G دارای پوشش بسیار کوچکتری هستند و سیگنال نمی تواند به خوبی 4G به دیوارها نفوذ کند به همین جهت شبکه های 5G به آنتن های کوچکتر و ایستگاه هایی که در داخل و خارج قرار می گیرند نیاز دارند.

cellular پخش می شود (Broadcast می شود)، به همین جهت این فناوری می تواند منطقه ی گسترده ای را پوشش دهد. شبکه های 5G دارای پوشش بسیار کوچکتری هستند و سیگنال نمی تواند به خوبی 4G به دیوارها نفوذ کند به همین جهت شبکه های 5G به آنتن های کوچکتر و ایستگاه هایی که در داخل و خارج قرار می گیرند نیاز دارند.

دانستن اینکه کاربر موبایل با کدام برج یا آنتن ارتباط برقرار کرده، می تواند اطلاعات ارزشمندی را درباره مکان کاربر نشان دهد. هر بار که کاربر به آنتن 5G متصل می شود، شبکه های تلفن همراه می توانند مکان کاربر را مشخص کنند و حتی می توانند مشخص کنند که کاربر در چه ساختمانی قرار دارد. تهدیداتی مانند حملات semantic information (استفاده از اطلاعات نادرست برای ایجاد آسیب) اغلب مکان داده های کاربری را هدف قرار می دهد. مکان داده ها همچنین می تواند توسط الگوریتم های access point selection در شبکه های تلفن همراه 5G به بیرون درز کند. در کل آنتن های 5G بیشتر امکان ردیابی دقیق موقعیت مکانی کاربران در داخل و خارج را فراهم می کند.

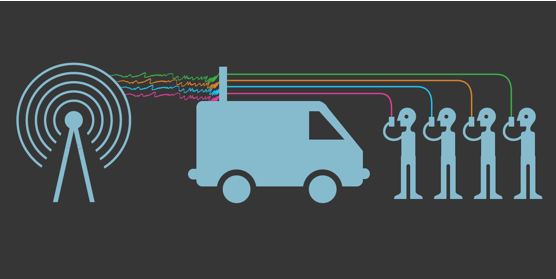

حملات جدیدی وجود دارند که به مهاجمان این امکان را می دهند تا از راه دور بتوانند محافظتهای امنیتی که در 4G و 5G استفاده میشوند را دور بزنند و دستگاههای گیرنده IMSI مانند Stingrays را برای ردیابی تماسهای تلفنی کاربران و ردیابی مکان آنها مجدداً فعال کنند. این ابزارها اینکار را از طریق جعل ایستگاه مخابراتی انجام می دهند و زمانی که کنترل IMSI کاربر را در دست می گیرند، مهاجم می تواند فعالیت فرد را رهگیری کند و تعداد تماس های خروجی یا پیام های متنی ارسال شده را ببیند اما هنوز نمی تواند محتوای آن پیام را ببیند. لازم به ذکر است حتی با خروج فرد از منطقه حمله، مهاجم می تواند تعداد تماس ها یا پیام های گذشته و آینده را مانیتور کند.

را دور بزنند و دستگاههای گیرنده IMSI مانند Stingrays را برای ردیابی تماسهای تلفنی کاربران و ردیابی مکان آنها مجدداً فعال کنند. این ابزارها اینکار را از طریق جعل ایستگاه مخابراتی انجام می دهند و زمانی که کنترل IMSI کاربر را در دست می گیرند، مهاجم می تواند فعالیت فرد را رهگیری کند و تعداد تماس های خروجی یا پیام های متنی ارسال شده را ببیند اما هنوز نمی تواند محتوای آن پیام را ببیند. لازم به ذکر است حتی با خروج فرد از منطقه حمله، مهاجم می تواند تعداد تماس ها یا پیام های گذشته و آینده را مانیتور کند.

بنابراین برای موفقیت 5G در مقیاس بزرگ، باید توافق و اعتماد متقابل بین ذینفعان مختلف وجود داشته باشد.

جمع آوری اطلاعات یکی دیگر از نگرانی های مهم کاربران 5G است. تقریباً همه برنامه های تلفن های هوشمند به اطلاعات شخصی کاربران قبل یا هنگام نصب نیاز دارند. توسعه دهندگان برنامه به ندرت به چگونگی و مکان ذخیره سازی داده ها و استفاده از آنها اشاره می کنند. شبکه های 5G محدودیت فیزیکی ندارند و از ذخیره سازی داده های مبتنی بر ابر استفاده می کنند (cloud-based data storage) بنابراین اپراتورهای 5G نمی توانند داده های ذخیره شده کاربر در محیط های ابری محافظت یا کنترل کنند. از آنجایی که هر کشور دارای سطوح مختلفی از اقدامات حریم خصوصی و اجرای آن است؛ زمانی که داده ها در ابر یک کشور دیگر ذخیره می شوند، حریم خصوصی کاربران به چالش جدی می کشد.

- راه حل های حفظ حریم خصوصی برای 5G

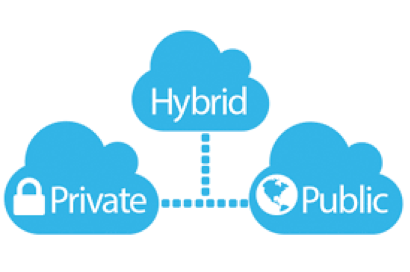

معماری 5G باید به گونه ای طراحی شود که هم service-oriented باشد و هم بتواند حریم خصوصی را حفظ کند. رویکرد اپراتورهای تلفن  همراه باید مبتنی بر ابر ترکیبی (hybrid cloud-based) باشد به این صورت که داده های حساس به صورت محلی ذخیره شوند و داده های کمتر حساس در ابر ذخیره شوند. این امر برای اپراتورها دسترسی و کنترل بیشتری بر روی داده ها فراهم می کند و آنها می توانند تصمیم بگیرند که کجا و با چه کسانی آنها را به اشتراک بگذارند.

همراه باید مبتنی بر ابر ترکیبی (hybrid cloud-based) باشد به این صورت که داده های حساس به صورت محلی ذخیره شوند و داده های کمتر حساس در ابر ذخیره شوند. این امر برای اپراتورها دسترسی و کنترل بیشتری بر روی داده ها فراهم می کند و آنها می توانند تصمیم بگیرند که کجا و با چه کسانی آنها را به اشتراک بگذارند.

حریم خصوصی مبتنی بر مکان به تکنیک ها و سیستم های مبتنی بر ناشناس بودن نیاز دارد که در آن می توان هویت واقعی کاربران را پنهان کرد، مثلا به کمک یک نام مستعار؛ همچنین پیام ها باید قبل از ارسال به یک مکان service provider، رمزگذاری شوند. در مواردی که کیفیت اطلاعات مکان کاهش می یابد، می توان برای محافظت از حریم خصوصی مکان از تکنیک های مبهم سازی(Obfuscation techniques) نیز استفاده کرد.

برای جلوگیری از حملاتی که توسط دستگاه های گیرنده IMSI انجام می شوند، اپراتورهای تلفن همراه می توانند با استفاده از Temporary Mobile Subscriber Identity (TMSI) از هویت کاربران محافظت کنند به این صورت که به هر تلفن همراه یک TMSI تصادفی اختصاص داده می شود که توسط شبکه در فواصل منظم تغییر می یابد. این امر شناسایی دستگاه های تلفن همراه را دشوار می کند و همچنین از شناسایی مشترکان و یا شنود توسط رابط رادیو جلوگیری می کند.

- راه حل های امنیتی E2E

برای CSP ها امنیت 5G باید 5 مرحله اصلی E2E مورد بررسی قرار داده شود: حمل و نقل رادیویی، ابر مخابراتی، اینترنت اشیا و دستگاه ها،  عملیات امنیتی و تکه تکه کردن امنیت. در یکی از کنفرانس RSA، Srinivas Bhattiprolu، مدیر ارشد نرم افزار نوکیا اظهار داشت که نباید امنیت را به عنوان ایراد فناوری در نظر گرفت بلکه به طور کلی باید بین مردم، فرآیند ها و فناوری مورد توجه قرار گیرد. وی توصیه می کند که اپراتورها از رهنمودهای پراگ(Prague guidelines) برای ایمن سازی زیرساخت ها پیروی کنند و فناوری های پیشرفته مانند Analytics و Machine Learningرا در نظر بگیرند. Bhattiprolu یک مدل قابل اطمینان 5G برای CSP ها را با توصیه ها و بهترین روش ها ترسیم کرد. وی چهار قابلیت امنیتی کلیدی برای 5G شناسایی می کند:

عملیات امنیتی و تکه تکه کردن امنیت. در یکی از کنفرانس RSA، Srinivas Bhattiprolu، مدیر ارشد نرم افزار نوکیا اظهار داشت که نباید امنیت را به عنوان ایراد فناوری در نظر گرفت بلکه به طور کلی باید بین مردم، فرآیند ها و فناوری مورد توجه قرار گیرد. وی توصیه می کند که اپراتورها از رهنمودهای پراگ(Prague guidelines) برای ایمن سازی زیرساخت ها پیروی کنند و فناوری های پیشرفته مانند Analytics و Machine Learningرا در نظر بگیرند. Bhattiprolu یک مدل قابل اطمینان 5G برای CSP ها را با توصیه ها و بهترین روش ها ترسیم کرد. وی چهار قابلیت امنیتی کلیدی برای 5G شناسایی می کند:

- سازگاری از این جهت که CSPها باید حمله های جدید را شناسایی و به آن ها پاسخ دهند.

- سرعت به این دلیل که مدت زمان ناشناخته بودن هکر وحمله را باید به حداقل برسانند.

بسیاری از تهدیدات طراحی شده اند تا ناشناخته باقی بمانند اما به کمک تحلیل چند بُعدی و یادگیری ماشین می توان این ناهنجاری ها را آنالیز کرد و به این طریق درباره ی اینگونه از حملات نیز اطلاعات قابل توجه ای به دست آورد.

- یکپارچه سازی از این جهت که به جهت ایجاد اطمینان دیجیتال بیشتر، CSP ها باید سیستم های امنیتی 5G را با گزارش متمرکز همراه کنند.

- اتوماسیون به جهت افزایش کارآیی. به طور کل اتوماسیون، قابلیت نظارت مرکزی و طراحی برای امنیت (DfSec) همه برای بهبود کارآیی و کاهش مداخلات انسانی ضروری است.

CSP ها که با دید همه جانبه، هوش یکپارچه و تجزیه و تحلیل قدرتمند همراه هستند، پایه ای برای راه حل های جامع امنیتی 5G ایجاد می کنند.

5G به زودی اینترنت اشیا را به مقدار قابل توجه ای ارتقا می دهند و میلیاردها دستگاه و کاربر را به هم متصل می کند. ظرفیت قوی و بالای انتقال داده 5G(1000 برابر سریعتر از 4G) اطلاعات عظیمی را تولید می کند که مکان، هویت و نشت داده های شخصی به چالش امنیتی جدید تبدیل می شود.

از آنجا که آنتن های 5G و ایستگاه های پایه در اطراف مناطق با تراکم بالا قرار می گیرند، انتظار می رود از حریم خصوصی اینترنت اشیا و کاربران محافظت شود. با پیاده سازی پروتکل های حریم خصوصی در معماری شبکه های 5G، سازمان های دخیل در صنعت 5G می توانند رویکردی فعالانه در قبال حفاظت از حریم خصوصی داشته باشند و اطمینان حاصل کنند که هویت، مکان و داده های کاربران امن هستند.